Le cours de sécurité informatique et de cryptographie à l'Université Maria Malkia vise à familiariser les étudiants avec les concepts de sécurité, les types de menaces, et à développer leurs compétences à protéger des systèmes d'information. Les étudiants apprendront la cryptographie, les mesures de sécurité, les risques liés aux attaques informatiques, et l'importance d'un audit de sécurité. Le cours inclut des méthodes d'évaluation pour renforcer la compréhension pratique des outils et des techniques de sécurité informatique.

![5

outils de sécurité Informatique SYSLOG-ng et

AWAStats

Chapitre 4 : Les normes et méthodes de sécurité informatiques

4.1 Introduction

4.2 Les normes de sécurité informatiques

4.3 Les principales méthodes de sécurité informatique

Chapitre 5 : Notions de Cryptographie

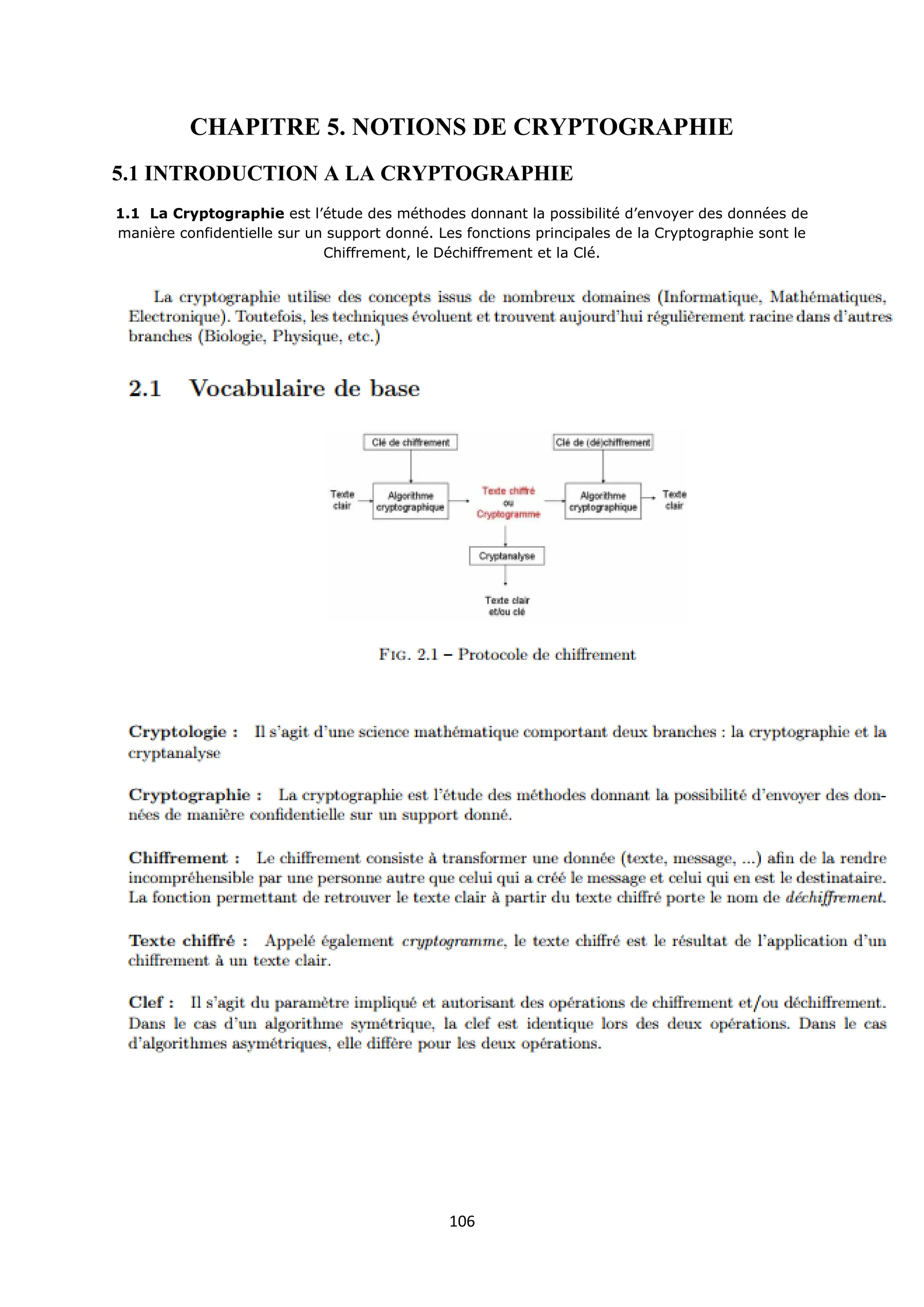

5.1 Introduction à la Cryptographie

5.2 Cryptographie classique

5.3 Le chiffrement par clé publique

5.4 La gestion de clé

0.6 Bibliographie

A. Livres

1. PILLOU J.F. : « Tout sur la sécurité informatique », Editions DUNOD,

Paris, 2016

2. BLOCH L. et WOLFHUGEL C. : « Sécurité informatiques : principes et

Méthodes », Editions EYROLLES, Paris, 2023

B. Autres sources

1. DUMAN R. : « Cours de Cryptographie et sécurité informatique »,

[En ligne], 2010, https : www.fr.Slieshare. [Consulté le01/

12/ 2024]

3. TUNDA-OLEMBE D. : « Cours de sécurité informatique niveau master »

[En ligne], 2018, https : www.fr.scribd.com. [Consulté

01/12/ 2024]

0.7 Méthode de communication

1. Cours théorique orienté vers la pratique ;](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-5-2048.jpg)

![25

I.3.3 Cheval de Troie (informatique)

Un cheval de Troie (Trojan horse en anglais) est un type de logiciel malveillant, qui ne doit

pas être confondu avec les virus ou autres parasites. Le cheval de Troie est un logiciel en

apparence légitime, mais qui contient une fonctionnalité malveillante. Le rôle du cheval de

Troie est de faire entrer ce parasite sur l'ordinateur et de l'y installer à l'insu de l'utilisateur.

Un cheval de Troie informatique est un programme d'apparence inoffensive, mais qui en

contient un autre, malveillant celui-là et qui est installé par l'utilisateur lui-même, ignorant qu'il

fait pénétrer un intrus malveillant sur son ordinateur. C'est par analogie, que ce type de

programme a été baptisé « cheval de Troie », en référence à la ruse qu'Ulysse utilisa pour

contourner les défenses adverses.

En 2014, une étude de l'Association of Internet Security Professionnals centrée sur les dangers

du live streaming illégal révèle qu'un ordinateur sur trois est infecté par un logiciel malveillant

et que 73 % de ces infections proviennent d'un cheval de Troie7

.

Quelques précisions terminologiques sur le cheval de Troie

Le programme contenu (ou téléchargé par la suite automatiquement) est

appelé la "charge utile"[Par qui ?]

. Il peut s'agir de n'importe quel type de parasite : virus,](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-25-2048.jpg)

![26

keylogger, logiciel espion... C'est ce parasite qui va exécuter des actions au sein de l'ordinateur

victime8

. Le cheval de Troie n'est rien d'autre que le véhicule, celui qui fait "entrer le loup dans

la bergerie". Il n'est pas nuisible en lui-même car il n'exécute aucune action, si ce n'est celle de

permettre l'installation du vrai parasite.

Dans le langage courant, par métonymie on nomme souvent "cheval de Troie" le parasite

contenu à l'intérieur. Cette confusion est en partie alimentée par les éditeurs d'antivirus, qui

utilisent "trojan" comme nom générique pour désigner différents types de programmes

malveillants qui n'ont rien à voir avec des trojans9

.

Vecteurs d'infection

Le cheval de Troie prend l'apparence d'un logiciel existant, légitime et

parfois même réputé, mais qui aura été modifié pour y dissimuler un parasite. La subtilité avec

laquelle l'installation est faite est expliquée par Ken Thompson dans sa conférence Turing.

Berné, l'utilisateur va télécharger et installer le programme, pensant avoir affaire à une version

saine. En réalité, le logiciel véhicule un parasite qui va pouvoir s'exécuter sur son ordinateur.

Les logiciels crackés peuvent être des chevaux de Troie qui vont allécher l'internaute qui

cherche à obtenir gratuitement10

un logiciel normalement payant (Adobe Acrobat pro,

Photoshop, Microsoft Office..).

Origines fréquentes des chevaux de Troie

Téléchargement de versions trafiquées sur des sites non officiels ou des plateformes

peu sûres (P2P). Télécharger les logiciels sur le site officiel de l'auteur ou du

distributeur évite normalement d'avoir affaire à une version infectée par un cheval de

trois. Cela n'est évidemment pas possible pour se procurer des versions crackées, mais

faisable pour tous les logiciels gratuits.[pas clair]

Téléchargement de programmes P2P.

o Visite de sites Web contenant un exécutable (par exemple les contrôles ActiveX

ou des applications Java).

Exploitation de failles dans des applications obsolètes (navigateurs, lecteurs

multimédias, clients de messagerie instantanée) et notamment les Web Exploit.

Ingénierie sociale (par exemple, un pirate envoie directement le cheval de Troie à la

victime par messagerie instantanée).

Pièces jointes et fichiers envoyés par messagerie instantanée.

Connexion d'un ordinateur à un périphérique externe infecté.

Mise à jour de logiciel.

Absence de logiciel de protection.

Notions voisines du cheval de Troie

Le cheval de Troie ne doit pas être confondu avec d'autres notions proches :](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-26-2048.jpg)

![41

I.4 LES LOGICIELS ANTI-PROGRAMMES MALVEILLANTS

(Logiciels de sécurité informatique)

I.4.1 LISTE DE LOGICIELS DE SECURITE INFORMATIQUE

I.4.1.1. Lutte contre les rootkits

Programmes de détection, d'analyse et de prévention de rootkits spécifiques à Windows

Sophos Anti-rootkit [archive]

RkU (rootkit unhooker)

IceSword

RootkitRevealer de Sysinternals (en), Microsoft1

Blacklight de F-Secure

Rootkit Hook Analyzer[réf. souhaitée]

RootAnalyser (Safer Networking)

HijackThis

GMER (en)

DarkSpy

Trend Micro Rootkit Buster2

Programmes de détection et de prévention de rootkits spécifiques à Linux

chkrootkit de Nelson Murilo et Klaus Steding-Jessen (UNIX/Linux)

rkhunter de Michael Boelen (UNIX/Linux)

Zeppoo de ZeppooTeam (UNIX/Linux), renommé kernsh le 15 mai 2007, ce projet est

maintenant intégré dans le framework ERESI (18 septembre 2007).

unhide

I.4.1.2 Outils anti-malware

Ad-Aware

AdwCleaner

Malwarebytes Anti-Exploit

Malwarebytes Anti-Malware

Spybot S&D (Safer Networking)

SpywareBlaster

SpywareGuard

Windows Defender

I.4.1.3 Filtres applicatifs

Modsecurity](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-41-2048.jpg)

![42

I.4.1.4 Recherche de vulnérabilités

Nikto Web Scanner (en)

Nessus

Nmap

LanGuard de GFI Software (en)3

Elastic Detector [archive]

I.4.1.5 Pare-feux

I.4.1.6 Outils de type suite de sécurité

Il s'agit d'outils ayant plusieurs fonctionnalités de protection, contre les virus mais aussi souvent

contre les rootkits, contre les comportements anormaux (par analyse des événements sur le

système), etc.

ThreatFire

Prevx

I.4.1.7 Anti-virus

Il est également utile de savoir que des outils dits anti-virus complètent leurs mécanismes de

protection avec la détection de rootkits, le filtrage de courrier, la protection des informations

personnelles, les logiciels espions (ou spywares), etc (cf p Liste de logiciels antivirus).

I.4.2 LOGICIELS ANTI-VIRUS

I.4.2.1 NOTIONS LOGICIELS ANTI-VIRUS

Les antivirus sont des logiciels conçus pour identifier, neutraliser et éliminer des logiciels

malveillants (dont les virus informatique1

ne sont qu'une catégorie).

Ces derniers peuvent se baser sur l'exploitation de failles de sécurité, mais il peut également

s'agir de logiciels modifiant ou supprimant des fichiers, que ce soit des documents de

l'utilisateur stockés sur l'ordinateur infecté, ou des fichiers nécessaires au bon fonctionnement

de l'ordinateur (le plus souvent ceux du système d'exploitation).

Fonctionnement

Un logiciel antivirus vérifie les fichiers et courriers électroniques, les secteurs de démarrage

(afin de détecter les virus de boot), mais aussi la mémoire vive de l'ordinateur, les médias

amovibles (clefs USB, CD, DVD, etc.), les données qui transitent sur les éventuels réseaux

(dont internet), etc.](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-42-2048.jpg)

![45

L'intelligence artificielle des nouveaux antivirus leur permet de choisir la décision à prendre

sans en avertir l'utilisateur, ce qui permet d'utiliser à nouveau cette méthode. De plus les filtres

se sont considérablement améliorés et les faux positif sont moins nombreux.

Autres approches

L’analyse heuristique est utilisée par quelques antivirus. Par exemple, l’antivirus peut analyser

le début de chaque code de toutes les nouvelles applications avant de transférer le contrôle à

l’usager. Si le programme semble être un virus, alors l’usager en sera averti. Toutefois, cette

méthode peut également mener à de fausses alertes. La méthode heuristique permet de détecter

des variantes de virus et, en communiquant automatiquement les résultats de l'analyse à

l'éditeur, celui-ci peut en vérifier la justesse et mettre à jour sa base de définitions virales.

La méthode du bac à sable (sandbox en anglais) consiste à émuler le système d’exploitation et

à exécuter le fichier lors de cette simulation. Une fois que le programme prend fin, les logiciels

analysent le résultat du bac à sable afin de détecter les changements qui pourraient contenir des

virus. En raison des problèmes de performance, ce type de détection a lieu habituellement

pendant le balayage sur demande. Cette méthode peut échouer puisque les virus peuvent

s’avérer non déterministes et résulter de différentes actions ou même peut-être d’aucune action

lorsque exécuté. Il est impossible de le détecter à partir d’une seule exécution.

Les packers[à définir]

posent des problèmes d'efficacité aux détections par signature. Une autre

limite était le temps assez long entre le moment où l'éditeur mettait à jour ses définitions virales,

la disponibilité en ligne et la mise à jour des clients antivirus. Temps pendant lequel les

utilisateurs pouvaient être vulnérables.

Pour pallier cela, les éditeurs utilisent des "Antivirus Cloud", où des bases de données

gigantesques sont disponibles en ligne, permettant de recouper certaines données. En outre, ces

bases de données sont utilisées en temps réel par les antivirus et permettent donc de supprimer

le laps de temps entre la mise en ligne et le téléchargement des définitions virales.

Enfin, cela permet aussi d'alléger les clients antivirus où les bases locales étaient de plus en

plus volumineuses face à la multiplication des menaces et l'utilisation des packers/crypters[à

définir]

.

I.4.2.2 LISTE DES LOGICIELS ANTI-VIRUS

Logo symbolisant l’antivirus.

Les antivirus sont des logiciels conçus pour identifier, neutraliser et

éliminer des logiciels malveillants (dont les virus informatique1

ne sont qu'une catégorie).](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-45-2048.jpg)

![50

Langues Multilingue (46 langues)N 1

Type Antivirus

Politique de distribution Freemium

Licence Propriétaire

Site web www.avast.com [archive]

modifier

Avast Antivirus est un logiciel antivirus développé par la société Avast Software

(anciennement Alwil Software) située à Prague en République tchèque. C'est un logiciel

propriétaire comportant une version gratuite pour une utilisation personnelle et non

commerciale. En mars 2015, Avast regroupe 233 millions d'utilisateurs actifs à travers le

monde répartis dans 184 pays1[réf. insuffisante]

et est disponible en 46 langues.

I.4.3.1 Historique

À la fin des années 19802[réf. insuffisante]

, deux informaticiens tchèques Eduard Kučera et Pavel

Baudiš ont élaboré un programme qu'ils ont appelé « anti-virus advanced set » (AVAST).

« Avast » est aussi un terme nautique hollandais (et anglais) qui signifie « stop ». Les deux

programmeurs ont développé leur idée et ont fini par produire un antivirus complet du nom

d'Avast.

I.4.3.2 Présentation

À la différence de certains antivirus gratuits[réf. nécessaire]

, ses mises à jour s'effectuent

automatiquement dès la connexion à Internet, à l'instar de ses concurrents payants. Avast

bénéficie également d'un moteur anti-rootkit (basé sur la technologie GMER) et anti-spyware

depuis sa version 4.8.1169, ce qui en fait une suite de sécurité.

Dans le passé, lorsqu'une nouvelle infection apparaissait, Avast était souvent parmi les

antivirus les plus lents à l'intégrer dans sa base de données (généralement deux ou trois

semaines plus tard, ce qui laissait à l'infection le temps de gagner de nombreux ordinateurs

équipés d'Avast). Néanmoins, avec son gain en popularité chez les utilisateurs familiaux, les

mises à jour sont maintenant[Quand ?]

quotidiennes3[réf. insuffisante]

.

I.4.3.3 Version gratuite

La version gratuite est uniquement disponible pour utilisation personnelle et non commerciale.

Mais ni pour les institutions, ni pour les associations.](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-50-2048.jpg)

![53

Dernière version 4.8.10240.16384 (Windows 10) (Juillet 2015)

Environnement Microsoft Windows

Langues Multilingue

Type Outil de suppression de spyware, puis programme anti-virus

Licence Gratuiciel

Site web Windows Defender [archive]

I.4.4.2 Fonctions de base

Avant Windows 8, Windows Defender protégeait ses utilisateurs contre les logiciels espions1

.

Il comprenait un certain nombre d'agents de sécurité qui surveillaient en temps réel plusieurs

zones de Windows pour détecter des modifications qui auraient pu être causées par des logiciels

espions.

Il permettait aussi de supprimer facilement des logiciels ActiveX installés. Windows Defender

incluait un support intégré pour Microsoft SpyNet (en) qui permet aux utilisateurs de signaler

à Microsoft ce qu'ils considèrent comme des logiciels espions et quelles applications et pilotes

de périphériques ils permettent d'installer sur leur système. La protection contre les virus a été

ajoutée dans Windows 8 ; Windows Defender dans Windows 8 ressemble à Microsoft Security

Essentials et utilise les mêmes définitions de virus.

Dans Windows 10, les paramètres de Windows Defender sont contrôlés par l'application

Paramètres qui peut être activée en cliquant sur le bouton démarrer, puis sur le bouton

Paramètres. Depuis la mise à jour anniversaire de Windows 10, une bulle de notification

annonce les résultats d'une analyse du système, même si aucun virus n'a été trouvé2

.

I.4.4.2 Histoire

Versions bêta

Windows Defender est basé sur le logiciel GIANT AntiSpyware, développé à l'origine par

GIANT Company Software Inc.. Microsoft a annoncé l'acquisition de cette société le 16

décembre 20043,4

. Bien que le logiciel original GIANT AntiSpyware prenait en charge les

anciennes versions de Windows, le support de la ligne de systèmes Windows 9x a été

abandonné.](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-53-2048.jpg)

![57

I.4.5 NORTON ANTIVIRUS

Norton AntiVirus

Développeur Symantec Corporation

Dernière version 22.10.1.10 (28 août 2017)

Environnement Windows, Mac OS X

Type Antivirus

Licence Propriétaire

Site web

Symantec.com [archive

]

modifier

Norton Antivirus est un logiciel antivirus pour les systèmes d'exploitation Windows et Mac

édité par la société américaine Symantec.

Le logiciel est décliné en trois versions :

Norton Antivirus : antivirus et antiphishing seulement ;

Norton Internet Security : suite de logiciels offrant une protection plus complète ;

Norton 360 : suite offrant une protection optimum et divers outils de sauvegarde de données en

ligne et d'optimisation du PC.

Ce logiciel est souvent offert pour une période d'essai de 30 jours à trois mois à l'achat d'un

ordinateur, ce qui explique en partie sa part de marché importante chez les particuliers.

Cependant, cette pratique est dénoncée par certains comme étant de la vente liée.

Historique](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-57-2048.jpg)

![58

Développé par Peter Tippett, le premier logiciel antivirus "Vaccine" est revendu à Symantec

en 1992 et renommé à cette occasion Norton Antivirus.

I.4.6 KASPERSKY ANTI-VIRUS

Kaspersky

Développeur Kaspersky Lab

Première version 1997

Dernière version 2016 (16.0.0.614) (19 novembre 2015)

Environnements Windows, Linux, Macintosh

Langues Multilingue

Type Antivirus et Anti-spywares

Licence Logiciel propriétaire

Site web kaspersky.com [archive]

modifier

Kaspersky Anti-Virus (KAV) (anciennement AntiViral Toolkit Pro ou AVP) est un antivirus

créé par la société russe Kaspersky Lab. Cette dernière met aussi à disposition sur son site un

système de recherche de virus en ligne. Le code source de Kaspersky Anti-Virus a été diffusé

illégalement sur internet en 20081

, le logiciel dans sa version 8 est écrit en C++ et en Delphi2

.

Présentation

Kaspersky est un antivirus doté de fonctions classiques de protection telles que :](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-58-2048.jpg)

![62

Le parasite peut être directement neutralisé s'il utilise un processus. Dans le cas d'un service,

DLL ou pilote détecté dans le "Driver Module", il faudra intervenir soi-même aux endroits

d'implantation.

Registry

DarkSpy inclut un très puissant module de gestion du Registre de Windows où se trouvent les

ruches et clés de lancement d'une majorité des intrus, que ceux-ci utilisent un processus ou

(c'est de plus en plus souvent le cas) un (ou plusieurs) service, dll et/ou driver.

Grâce à cet outil, ces clés pourront être modifiées ou supprimées afin que le rootkit ne se relance

pas après un arrêt-redémarrage du système d'exploitation.

File

DarkSpy offre la possibilité de forcer la suppression des fichiers cachés et indésirables. Les

fonctionnalités particulières de DarkSpy lui permettent d'outrepasser les protections de fichiers mises

en place par certains logiciels.

Si les ruches et clés de lancement du rootkit ont été détectées, il est cependant conseillé de les

désactiver et de redémarrer le système avant de supprimer les fichiers actifs. Une fois le rootkit

neutralisé, ses fichiers peuvent être plus facilement supprimés.

I.5 PARE-FEU

I.5.1 Terminologie

Un pare-feu est parfois appelé coupe-feu, garde-barrière, barrière de sécurité, ou encore

firewall. Traduction littérale : mur de feu[réf. souhaitée]

.

Dans un environnement Unix BSD (Berkeley Software Distribution), un pare-feu est aussi

appelé packet filter.

I.5.2 Origine du terme

Selon le contexte, le terme peut revêtir différentes significations :

dans le domaine de la lutte contre les incendies de forêt, il se réfère aux allées pare-feu destinées

à contenir l'extension des feux de forêts ;](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-62-2048.jpg)

![66

ou des ports TCP/UDP. Ces protocoles sont dits « à contenu sale » ou « passant difficilement

les pare-feux » car ils échangent au niveau applicatif (FTP) des informations du niveau IP

(échange d'adresses) ou du niveau TCP (échange de ports). Ce qui transgresse le principe de la

séparation des couches réseaux. Pour cette raison, les protocoles « à contenu sale » passent

difficilement voire pas du tout les règles de NAT ...dynamiques, à moins qu'une inspection

applicative ne soit faite sur ce protocole.

Chaque type de pare-feu sait inspecter un nombre limité d'applications. Chaque application est

gérée par un module différent pour pouvoir les activer ou les désactiver. La terminologie pour

le concept de module est différente pour chaque type de pare-feu : par exemple : Le protocole

HTTP permet d'accéder en lecture sur un serveur par une commande GET, et en écriture par

une commande PUT. Un pare-feu applicatif va être en mesure d'analyser une connexion HTTP

et de n'autoriser les commandes PUT qu'à un nombre restreint de machines.

Pare-feu applicatif sur Bee Ware [archive]; DenyAll [archive]

Firewall as a Service (filtrage en fonction de l'origine et de la destination de chaque paquet)

sur UPPERSAFE [archive]

Conntrack (suivi de connexion) et l7 Filter (filtrage applicatif) sur Linux Netfilter

CBAC sur Cisco IOS

Fixup puis inspect sur Cisco PIX

ApplicationLayerGateway sur Proventia M,

Predefined Services sur Juniper ScreenOS

Stateful Inspection sur Check Point FireWall-1

Deep Packet Inspection sur Qosmos [archive]

Web Application Firewall sur BinarySEC [archive]

Pare-feu identifiant

Un pare-feu réalise l’identification des connexions passant à travers le filtre IP.

L'administrateur peut ainsi définir les règles de filtrage par utilisateur et non plus par adresse

IP ou adresse MAC, et ainsi suivre l'activité réseau par utilisateur.

Plusieurs méthodes différentes existent qui reposent sur des associations entre IP et utilisateurs

réalisées par des moyens variés. On peut par exemple citer authpf [archive] (sous OpenBSD) qui

utilise ssh pour faire l'association. Une autre méthode est l'identification connexion par

connexion (sans avoir cette association IP = utilisateur et donc sans compromis sur la sécurité),

réalisée par exemple par la suite NuFW, qui permet d'identifier également sur des machines

multi-utilisateurs.

On pourra également citer Cyberoam qui fournit un pare-feu entièrement basé sur l'identité (en

réalité en réalisant des associations adresse MAC = utilisateur) ou Check Point avec l'option

NAC Blade qui permet de créer des règles dynamiques basée sur l'authentification Kerberos

d'un utilisateur, l'identité de son poste ainsi que son niveau de sécurité (présence d'antivirus, de

patchs particuliers).

Pare-feu personnel](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-66-2048.jpg)

![68

Portails captifs

ALCASAR : Solution complète et intégrée pour contrôler et imputer les accès Internet. Sous

licence GPL et gratuit.

Boîtiers pare-feu

Arkoon Network Security

o Appliances UTM FAST360, certifiées Critères communs niveau EAL3+

Astaro Security Gateway

o Appliances Astaro UTM, certifiées Critères communs niveau EAL4+ 1

Check Point

o Check Point FireWall-1

Cisco Systems

o Cisco PIX, Cisco ASA et Cisco FWSM, boîtier pare-feu

o Cisco VPN3000, boîtier pare-feu orienté RPV

EdenWall Technologies

o EdenWall, boîtier pare-feu dont la technologie est basée sur NuFW, apportant la notion

d'identité des utilisateurs, en cours de qualification Critères communs niveau

EAL3+[réf. nécessaire]

Fortinet

o Appliances UTM FortiGate, certifiées Critères communs niveau EAL4+, FIPS 140-

2, multiple ICSA Labs Certifications dont SSL-TLS (VPN), IPSec, Network IPS,

Antivirus, et Firewall

Juniper Networks

o Juniper Screen OS, boîtier pare-feu

NetASQ

o Appliances UTM NetASQ, certifiées Critères Communs niveau EAL4+(fr)) et IPv6

ready ipv6forum [archive]

Nortel

o Famille Nortel VPN Router

o Famille Nortel Switched Firewall

Stonesoft

o StoneGate, pare-feu professionnel commercial centralisé pour gérer ses grappes

d'appliances Pare-feu VPN et NIDS](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-68-2048.jpg)

![75

CHAP.II LES PORTS LOGIQUES, LES VULNERABILITES

INFORMATIQUES ET LES JOURNAUX D’EVENEMENTS LOGS

II.1 LES PORTS LOGIQUES

Dans la suite des protocoles Internet et correspondant à la couche de transport du modèle OSI, la notion

de port logiciel permet, sur un ordinateur donné, de distinguer différents interlocuteurs. Ces interlocuteurs

sont des programmes informatiques qui, selon les cas, écoutent ou émettent des informations sur ces ports.

Un port est distingué par son numéro.

Le terme port est aussi parfois utilisé pour désigner les interfaces de connexion, un concept sensiblement

différent.

o

Origine du mot

Port, en informatique, est une traduction erronée de l'anglais port (en) [archive] ; l'étymologie du mot au sens

informatique est le latin porta (→ porte), et non portus (→ port)1

.

Explication métaphorique

Pour simplifier, on peut considérer les ports comme des portes donnant accès au système d'exploitation :

(Microsoft Windows, Mac OS, GNU/Linux, Solaris…). Pour fonctionner, un programme (par exemple un

jeu à accélération 3D/2D, ou un logiciel de retouche photo) ouvre des portes pour entrer dans le système

d'exploitation, mais lorsque l'on quitte le programme, la porte n'a plus besoin d'être ouverte.

Utilité

Grâce à cette abstraction, on peut exécuter plusieurs logiciels serveurs sur une même machine, et même

simultanément des logiciels clients et des serveurs, ce qui est fréquent sur les systèmes

d'exploitation multitâches et multiutilisateurs.

Attribution des ports

Un numéro de port est codé sur 16 bits, ce qui fait qu'il existe un maximum de soit 65 536 ports

distincts par machine. Ces ports sont classés en 3 catégories en fonction de leur numéro:

les numéros de port de 0 à 1 023 correspondent aux ports "bien-connus" (well-known ports), utilisés

pour les services réseaux les plus courants.

les numéros de ports de 1 024 à 49 151 correspondent aux ports enregistrés (registered ports), assignés

par l'IANA

les numéros de ports de 49 152 à 65 535 correspondent aux ports dynamiques, utilisables pour tout

type de requêtes TCP ou UDP autres que celle citées précédemment.

Lorsqu'un logiciel client veut dialoguer avec un logiciel serveur, aussi appelé service, il a besoin de

connaître le port écouté par ce dernier. Les ports utilisés par les services devant être connus par les clients,

les principaux types de services utilisent des ports qui sont dits réservés. Par convention, ce sont tous ceux](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-75-2048.jpg)

![81

Le protocole Syslog

Présentation générale

En tant que protocole, Syslog se compose d'une partie cliente et d'une partie serveur. La partie cliente émet

les informations sur le réseau, via le port UDP 514. Les serveurs collectent l'information et se chargent de

créer les journaux.

L'intérêt de Syslog est donc de centraliser les journaux d'événements, permettant de repérer plus rapidement

et efficacement les défaillances d'ordinateurs présents sur un réseau.

Il existe aussi un logiciel appelé Syslog, qui est responsable de la prise en charge des fichiers de journalisation

du système. Ceci inclut aussi le démon klogd, responsable des messages émis par le noyau Linux.

Positionnement système[modifier | modifier le code]

Le protocole syslog utilise un socket afin de transmettre ses messages. Suivant les systèmes, celui-ci est

différent:

Plate-forme Méthode

Linux

Un SOCK_STREAM unix nommé /dev/log; certaines distributions utilisent

SOCK_DGRAM

BSD Un SOCK_DGRAM unix appelé /var/run/log.

Solaris (2.5 et

inférieurs)

Un flux SVR4 appelé /dev/log.

Solaris (2.6 et

supérieurs)

En plus du flux habituel, une porte multithreaded appelée /etc/.syslog_door est

utilisée.

HP-UX 11 et

supérieur

HP-UX utilise le Tube Unix nommé /dev/log de taille 2048 bytes

AIX 5.2 and 5.3 Un SOCK_STREAM ou un SOCK_DGRAM unix appelé /dev/log.

Une problématique nait de ce choix architectural, l'utilisation d'un point d'entrée unique crée des saturations

système qui ont incité nombre de logiciels à utiliser leur propre système d'enregistrement.](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-81-2048.jpg)

![83

Il existe de nombreuses variantes pour le paquet émis. Il y a le paquet valide selon la norme

TCP, le paquet « TCP SYN », et les paquets invalides. L'utilisation des paquets invalides vise

à tromper les systèmes de détection d'intrusion. La liste des paquets invalides utilisés est :

ACK ;

FIN ;

Maimon1

(FIN/ACK) ;

NULL (aucun) ;

Xmas2

(tous) ;

Window (ACK).

Le serveur peut répondre de différentes manières :

ouverture de connexion acceptée : envoi d'un paquet TCP SYN/ACK ;

fermeture de la connexion : envoi d'un paquet TCP RST ;

absence de réponse : on dit que le paquet est droppé.

La réponse ouverture de connexion acceptée indique clairement que le port est ouvert. La

réponse fermeture de la connexion indique que le port est fermé. L'absence de réponse est

souvent due à un pare-feu qui vise à contrer le balayage de ports. Le pare-feu peut détecter un

trafic anormal et décider d'ignorer pendant un certain temps tous les paquets provenant de la

machine générant le trafic anormal. En absence de réponse, on ne peut donc pas savoir avec

certitude si le port est ouvert ou fermé.

La technique Window envoie un paquet TCP ACK et observe la taille de la fenêtre TCP du

paquet de réponse (TCP RST). Si le port est fermé, la taille de la fenêtre de la réponse est

nulle.

La technique Mainon est utilisée sur les systèmes BSD. Uriel Maimon a constaté que ces

systèmes ignorent un paquet TCP FIN/ACK (invalide) si le port est ouvert au lieu d'envoyer

la réponse TCP RST.

2. Autres techniques pour TCP

Une autre technique consiste à passer par un serveur FTP. On utilise la fonctionnalité de

serveur mandataire des serveurs FTP pour balayer les ports.

Enfin, la technique Idle scanning utilise l'identifiant de fragmentation du protocole IP. Un

système de détection d'intrusion pense que l'analyse provient d'un ordinateur zombi.

Consultez l'article (en) Idle Scanning and Related IPID Games [archive] pour plus de

renseignements.

3. UDP et IP](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-83-2048.jpg)

![85

Écrit en C++, Python, C, Lua et Java

Environnements Multiplate-forme

Type Sécurité informatique

Licence GNU GPL

Site web nmap.org [archive]

modifier

Nmap est un scanneur de ports libre créé par Fyodor et distribué par Insecure.org. Il est conçu

pour détecter les ports ouverts, identifier les services hébergés et obtenir des informations sur

le système d'exploitation d'un ordinateur distant. Ce logiciel est devenu une référence pour les

administrateurs réseaux car l'audit des résultats de Nmap fournit des indications sur la sécurité

d'un réseau. Il est disponible sous Windows, Mac OS X, Linux, BSD et Solaris.

Le code source de Nmap est disponible sous la licence GNU GPL.

III.3.2.2 Les bases du scan de ports

Même si le nombre de fonctionnalités de Nmap a considérablement augmenté au fil des ans,

il reste un scanner de ports efficace, et cela reste sa fonction principale. La commande de

base nmap <target> scanne plus de 1 660 ports TCP de l'hôte <target>. Alors que de nombreux

autres scanners de ports ont partitionné les états des ports en ouverts ou fermés, Nmap a une

granularité bien plus fine. Il divise les ports selon six états: ouvert (open), fermé (closed), filtré

(filtered), non-filtré (unfiltered), ouvert|filtré (open|filtered), et fermé|filtré (closed|filtered).

Ces états ne font pas partie des propriétés intrinsèques des ports eux-mêmes, mais décrivent

comment Nmap les perçoit. Par exemple, un scan Nmap depuis le même réseau que la cible

pourrait voir le port 135/tcp comme ouvert alors qu'un scan au même instant avec les mêmes

options au travers d'Internet pourrait voir ce même port comme filtré.

III.3.2.3 Les six états de port reconnus par Nmap

ouvert (open)

Une application accepte des connexions TCP ou des paquets UDP sur ce port.

Trouver de tels ports est souvent le but principal du scan de ports. Les gens soucieux

de la sécurité savent pertinemment que chaque port ouvert est un boulevard pour une

attaque. Les attaquants et les pen-testers veulent exploiter ces ports ouverts, tandis que

les administrateurs essaient de les fermer ou de les protéger avec des pare-feux sans

gêner leurs utilisateurs légitimes. Les ports ouverts sont également intéressants pour](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-85-2048.jpg)

![91

Site web nessus.org [archive]

Nessus est un outil de sécurité informatique. Il signale les faiblesses potentielles ou avérées

sur les machines testées. Ceci inclut, entre autres :

les services vulnérables à des attaques permettant la prise de contrôle de la machine,

l'accès à des informations sensibles (lecture de fichiers confidentiels par exemple),

des dénis de service...

les fautes de configuration (relais de messagerie ouvert par exemple)

les patchs de sécurité non appliqués, que les failles corrigées soient exploitables ou

non dans la configuration testée

les mots de passe par défaut, quelques mots de passe communs, et l'absence de mots

de passe sur certains comptes systèmes. Nessus peut aussi appeler le programme

externe Hydra (de) pour attaquer les mots de passe à l'aide d'un dictionnaire.

les services jugés faibles (on suggère par exemple de remplacer Telnet par SSH)

les dénis de service contre la pile TCP/IP

III.3 TESTS D’INTRUSION AVEC L’OUTILL DE SECURITE

INFORMATIQUE SNORT](https://image.slidesharecdn.com/cours2024securiteinformatiqueetcyptographie-250104133915-95b6b0bc/75/TUNDA-OLEMBE-DJAMBA-COURS-DE-SECURITE-INFORMATIQUE-ET-CRYPTOGRAPHIE-pdf-91-2048.jpg)